Локалізація області збурень формальних параметрів стеганографічного контейнера для забезпечення стійкості стеганосистеми

DOI:

https://doi.org/10.20535/S0021347024090024Ключові слова:

стеганографічна система, стійкість до атак проти вбудованого повідомлення, цифрове зображення, сингулярне число, збуренняАнотація

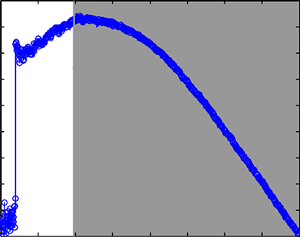

Ефективність забезпечення захисту інформації в будь-якій галузі критично залежить від теоретичного базису, який покладено в основу використовуваних методів і алгоритмів. Існуючі математичні підходи не усувають повною мірою теоретичні проблеми в інформаційній безпеці, залишаючи актуальною задачу їх удосконалення та подальшого розвитку. На сьогоднішній день одним з найефективніших і найпотужніших засобів захисту інформації є стеганографія. Враховуючи це, метою роботи є підвищення ефективності стеганографічних систем. Під ефективністю стеганосистеми в роботі розуміється оцінка її стійкості до атак проти вбудованого повідомлення, а в якості контейнера розглядається цифрове зображення. Мета роботи досягається шляхом обгрунтування локалізації області збурень формальних параметрів повного набору, що визначає контейнер, в результаті стеганоперетворення: максимальних сингулярних чисел блоків матриці контейнера. Найбільш важливим результатом роботи є отримання достатньої умови забезпечення стійкості стеганоалгоритму до збурних дій, яка практично реалізована в ході розробки стеганоперетворення області сингулярного розкладання матриці контейнера, і дозволила підвищити ефективність стеганосистеми на 57% в порівнянні з прототипом. Отримана достатня умова може ефективно використовуватися для вибору параметрів стеганометоду, що забезпечить порівняно значну стійкість до збурних дій, і апріорно якісної оцінки ступеня нечутливості та зменшення чутливості стеганоповідомлення, що продемонстровано в роботі на прикладах конкретних стеганометодів.

Посилання

- В. О. Хорошко, І. М. Павлов, Ю. Я. Бобало, В. Б. Дудикевич, І. Р. Опірський, Л. Т. Пархуць, Проєктування Комплексних Систем Захисту Інформації. Львів: Видавництво Львівської політехніки, 2020.

- С. А. Станкевич, О. М. Кондратов, М. І. Герда, О. В. Масленко, Є. Ю. Саприкін, “Ітеративне покращення інфрачервоних зображень у частотній області,” Известия вузов. Радиоэлектроника, vol. 67, no. 6, pp. 311–322, 2024, doi: https://doi.org/10.20535/S0021347024070045.

- M. V. Honcharov, A. V. Honcharov, “General theoretical foundations of the study of the concept of «information security»,” Anal. Comp. Jurisprud., no. 2, pp. 32–36, 2025, doi: https://doi.org/10.24144/2788-6018.2025.02.2.

- A. T. Utapulatov, “The essence and scientific-theoretical foundations of the concept of information security,” EPRA Int. J. Res. Dev., vol. 8, no. 11, pp. 235–238, 2023, doi: https://doi.org/10.36713/epra2016.

- C. A. Horne, A. Ahmad, S. A. Maynard, “A theory on information security,” in Australasian Conference on Information Systems (ACIS 2016), 2016, pp. 1–12, uri: https://aisel.aisnet.org/acis2016/87.

- А. Стичинська, “Теоретичні основи політики інформаційної безпеки,” Grani, vol. 24, no. 6, pp. 100–108, 2021, doi: https://doi.org/10.15421/172164.

- M. Bloch et al., “An overview of information-theoretic security and privacy: metrics, limits and applications,” IEEE J. Sel. Areas Inf. Theory, vol. 2, no. 1, pp. 5–22, 2021, doi: https://doi.org/10.1109/JSAIT.2021.3062755.

- M. Dalal, M. Juneja, “Steganography and steganalysis (in digital forensics): a cybersecurity guide,” Multimed. Tools Appl., vol. 80, no. 4, pp. 5723–5771, 2021, doi: https://doi.org/10.1007/s11042-020-09929-9.

- M. Shaharom, K. Tahar, “Multispectral image matching using SIFT and SURF algorithm: a review,” Int. J. Geoinformatics, vol. 19, no. 1, pp. 13–21, 2023, doi: https://doi.org/10.52939/ijg.v19i1.2495.

- А. А. Кобозева, В. А. Хорошко, Анализ Информационной Безопасности. Киев: Изд. ГУИКТ, 2009.

- B. A. Forouzan, Introduction to Cryptography and Network Security. McGraw Hill, 2008, uri: https://almuhammadi.com/sultan/books_2020/Forouzan.pdf.

- J. R. Laracy, T. Marlowe, “Systems theory and information security: foundations for a new educational approach,” Inf. Secur. Educ. J., vol. 5, no. 2, p. 35, 2018, doi: https://doi.org/10.6025/isej/2018/5/2/35-48.

- Р. В. Грищук, Теоретичні Основи Моделювання Процесів Нападу На Інформацію Методами Теорій Диференціальних Ігор Та Диференціальних Перетворень. Житомир: Рута, 2010, uri: http://library.kpi.kharkov.ua/files/new_postupleniya/gryshyukteorosn.pdf.

- A. A. Kobozeva, I. I. Bobok, A. I. Garbuz, “General principles of integrity checking of digital images and application for steganalysis,” Transp. Telecommun. J., vol. 17, no. 2, pp. 128–137, 2016, doi: https://doi.org/10.1515/ttj-2016-0012.

- I. I. Bobok, A. A. Kobozeva, “Development of the theoretical approach based on matrix theory for analyzing the state of information security systems,” Probl. Reg. Energ., no. 3(63), pp. 29–43, 2024, doi: https://doi.org/10.52254/1857-0070.2024.3-63.03.

- I. I. Bobok, A. A. Kobozeva, “Theoretical foundations of digital content integrity expertise,” Probl. Reg. Energ., vol. 65, no. 1, pp. 105–120, 2025, doi: https://doi.org/10.52254/1857-0070.2025.1-65.08.

- C. Bergman, J. Davidson, “Unitary embedding for data hiding with the SVD,” in Proc. SPIE 5681, Security, Steganography, and Watermarking of Multimedia Contents, 2005, p. 619, doi: https://doi.org/10.1117/12.587796.

- J. W. Demmel, Applied Numerical Linear Algebra. Philadelphia: SIAM, 1997, doi: https://doi.org/10.1137/1.9781611971446.

- I. Bobok, A. Kobozieva, S. Sokalsky, “The problem of choosing a steganographic container in conditions of attacks against an embedded message,” Probl. Reg. Energ., no. 4(56), pp. 74–88, 2022, doi: https://doi.org/10.52254/1857-0070.2022.4-56.07.

- N. Subramanian, O. Elharrouss, S. Al-Maadeed, A. Bouridane, “Image steganography: a review of the recent advances,” IEEE Access, vol. 9, pp. 23409–23423, 2021, doi: https://doi.org/10.1109/ACCESS.2021.3053998.

- А. А. Кобозєва, А. В. Соколов, “Стеганографічний метод з кодовим управлінням вбудовуванням інформації на основі багаторівневих кодових слів,” Известия вузов. Радиоэлектроника, vol. 66, no. 4, pp. 205–222, 2023, doi: https://doi.org/10.20535/S0021347023040052.

- A. Kobozeva, A. Sokolov, “Robust steganographic method with code-controlled information embedding,” Probl. Reg. Energ., no. 4(52), pp. 115–130, 2021, doi: https://doi.org/10.52254/1857-0070.2021.4-52.11.

- R. C. Gonzalez, R. E. Woods, Digital Image Processing. Hoboken: Pearson, 2007.

- T. Gloe, R. Böhme, “The ‘Dresden Image Database’ for benchmarking digital image forensics,” in Proceedings of the 2010 ACM Symposium on Applied Computing, 2010, pp. 1584–1590, doi: https://doi.org/10.1145/1774088.1774427.

- M. A. Aslam et al., “Image steganography using least significant bit (LSB) - a systematic literature review,” in 2022 2nd International Conference on Computing and Information Technology (ICCIT), 2022, pp. 32–38, doi: https://doi.org/10.1109/ICCIT52419.2022.9711628.

- M. Fateh, M. Rezvani, Y. Irani, “A new method of coding for steganography based on LSB matching revisited,” Secur. Commun. Networks, vol. 2021, pp. 1–15, 2021, doi: https://doi.org/10.1155/2021/6610678.

- “NRCS photo gallery.” https://www.nrcs.usda.gov/wps/portal/nrcs/main/national/newsroom/multimedia/.

- R. Srinivas, S. Panda, “Performance analysis of various filters for image noise removal in different noise environment,” Int. J. Adv. Comput. Res., vol. 3, no. 4, pp. 47–52, 2013, uri: https://accentsjournals.org/PaperDirectory/Journal/IJACR/2013/12/8.pdf.

- Г. Ф. Конахович, Д. О. Прогонов, О. Ю. Пузиренко, Комп’ютерна стеганографічна обробка й аналіз мультимедійних даних. Київ: Alex Print Centre, 2018.

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2024 Вісті вищих учбових закладів. РадіоелектронікаИздатель журнала Известия высших учебных заведений. Радиоэлектроника (сокр. "Известия вузов. Радиоэлектроника"), Национальный технический университет Украины "Киевский политехнический институт", учитывает, что доступ автора к его статье является важным как для самого автора, так и для спонсоров его исследований. Мы представлены в базе издателей SHERPA/RoMEO как зеленый издатель (green publisher), что позволяет автору выполнять самоархивирование своей статьи. Однако важно, чтобы каждая из сторон четко понимала свои права. Просьба более детально ознакомиться с Политикой самоархивирования нашего журнала.

Политика оплаченного открытого доступа POA (paid open access), принятая в журнале, позволяет автору выполнить все необходимые требования по открытому доступу к своей статье, которые выдвигаются институтом, правительством или фондом при выделении финансирования. Просьба более детально ознакомиться с политикой оплаченного открытого доступа нашего журнала (см. отдельно).

Варианты доступа к статье:

1. Статья в открытом доступе POA (paid open access)

В этом случае права автора определяются лицензией CC BY (Creative Commons Attribution).

2. Статья с последующим доступом по подписке

В этом случае права автора определяются авторским договором, приведенным далее.

- Автор (каждый соавтор) уступает Издателю журнала «Известия высших учебных заведений. Радиоэлектроника» НТУУ «КПИ» на срок действия авторского права эксклюзивные права на материалы статьи, в том числе право на публикацию данной статьи издательством Аллертон Пресс, США (Allerton Press) на английском языке в журнале «Radioelectronics and Communications Systems». Передача авторского права охватывает исключительное право на воспроизведение и распространение статьи, включая оттиски, переводы, фото воспроизведения, микроформы, электронные формы (он- и оффлайн), или любые иные подобные формы воспроизведения, а также право издателя на сублицензирование третьим лицам по своему усмотрению без дополнительных консультаций с автором. При этом журнал придерживается Политики конфиденциальности.

- Передача прав включает право на обработку формы представления материалов с помощью компьютерных программам и систем (баз данных) для их использования и воспроизводства, публикации и распространения в электронном формате и внедрения в системы поиска (базы данных).

- Воспроизведение, размещение, передача или иное распространение или использование материалов, содержащихся в статье должно сопровождаться ссылкой на Журнал и упоминанием Издателя, а именно: название статьи, имя автора (соавторов), название журнала, номер тома, номер выпуска, копирайт авторов и издателя "© Национальный технический университет Украины "Киевский политехнический институт"; © автор(ы)".

- Автор (каждый соавтор) материалов сохраняет все права собственника материалов, включая патентные права на любые процессы, способы или методы и др., а также права на товарные знаки.

- Издатель разрешает автору (каждому соавтору) материалов следующее:

- Право пользоваться печатными или электронными вариантами материалов статьи в форме и содержании, принятыми Издателем для публикации в Журнале. Подробнее см. политики Оплаченного открытого доступа, подписки и самоархивирования.

- Право бесплатно копировать или передавать коллегам копию напечатанной статьи целиком или частично для их личного или профессионального использования, для продвижения академических или научных исследований или для учебного процесса или других информационных целей, не связанных с коммерческими целями.

- Право использовать материалы из опубликованной статьи в написанной автором (соавторами) книге, монографии, учебнике, учебном пособии и других научных и научно-популярных изданиях.

- Право использовать отдельные рисунки или таблицы и отрывки текста из материалов в собственных целях обучения или для включения их в другую работу, которая печатается (в печатном или электронном формате) третьей стороной, или для представления в электронном формате во внутренние компьютерные сети или на внешние сайты автора (соавторов).

- Автор (соавторы) соглашаются, что каждая копия материалов или любая ее часть, распространенная или размещенная ими в печатном или электронном формате, будет содержать указание на авторское право, предусмотренное в Журнале и полную ссылку на Журнал Издателя.

- Автор (соавторы) гарантирует, что материалы являются оригинальной работой и представлены впервые на рассмотрение только в этом Журнале и ранее не публиковались. Если материалы написаны совместно с соавторами, автор гарантирует, что проинформировал их относительно условий публикации материалов и получил их подписи или письменное разрешение подписываться от их имени.

- Если в материалы включаются отрывки из работ или имеются указания на работы, которые охраняются авторским правом и принадлежат третьей стороне, то автору необходимо получить разрешение владельца авторских прав на использование таких материалов в первом случае и сделать ссылку на первоисточник во втором.

- Автор гарантирует, что материалы не содержат клеветнических высказываний и не посягают на права (включая без ограничений авторское право, права на патент или торговую марку) других лиц и не содержат материалы или инструкции, которые могут причинить вред или ущерб третьим лицам. Автор (каждый соавтор) гарантирует, что их публикация не приведет к разглашению секретных или конфиденциальных сведений (включая государственную тайну). Подтверждением этого является Экспертное заключение (см. перечень документов в Правила для авторов).

- Издатель обязуется опубликовать материалы в случае получения статьей положительного решения редколлегии о публикации на основании внешнего рецензирования (см. Политика рецензирования).

- В случае публикации статьи на английском языке в журнале «Radioelectronics and Communications Systems» (Издатель: Аллертон Пресс, США, распространитель Springer) автору (соавторам) выплачивается гонорар после выхода последнего номера журнала года, в котором опубликована данная статья.

- Документ Согласие на публикацию, который подают русскоязычные авторы при подаче статьи в редакцию, является краткой формой данного договора, в котором изложены все ключевые моменты настоящего договора и наличие которого подтверждает согласие автора (соавторов) с ним. Аналогичным документом для англоязычных авторов является Copyright Transfer Agreement (CTA), предоставляемый издательством Allerton Press.

- Настоящий Договор вступает в силу в момент принятия статьи к публикации. Если материалы не принимаются к публикации или до публикации в журнале автор (авторы) отозвал работу, настоящий Договор не приобретает (теряет) силу.